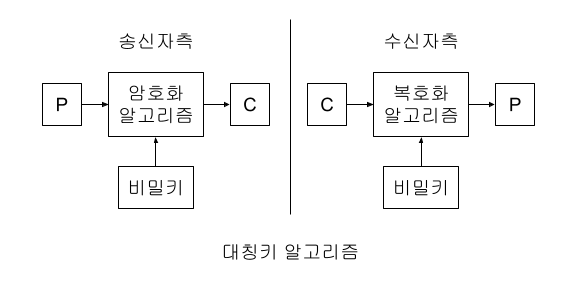

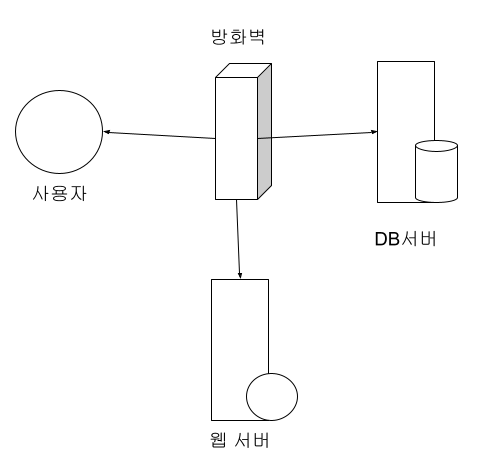

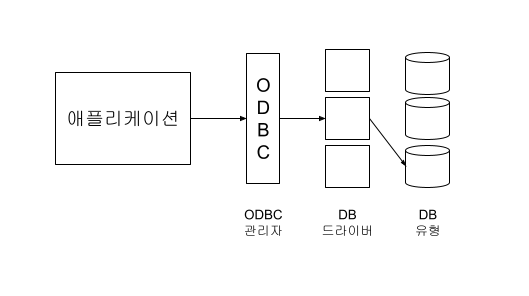

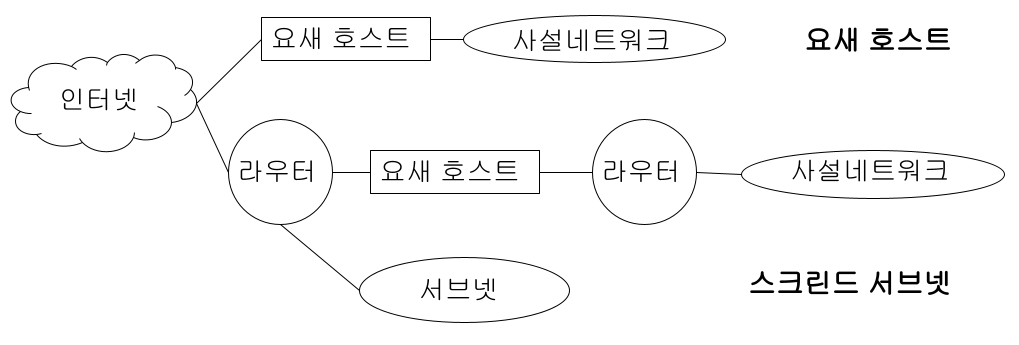

1. 암호화 기법의 역사시저암호줄리어스 시저가 사용한 암호체계알파벳을 3칸 이동시키는 치환암호 미국 남북전쟁단어치환과 자리바꿈의 조합알버트 마이어의 깃발신호 울트라와 에니그마 (2차대전 기간)에니그마: 독인 군수업체의 상용 암호화 기계. 3~6개의 회전자로 구성된 복잡한 치환 암호법.울트라: 에니그마 코드를 해독하는 기밀작전보라기계: 일본의 유사한 암호화 기계 2. 암호학 기초암호화의 목적- 기밀성데이타가 유휴상태(디스크 등)나 전송상태에서 데이터의 비밀을 유지하는 것- 무결성인증 없이는 데이터가 변경되지 않음을 보장거짓 정보 삽입이나 전송 과정의 오류 등으로 부터 데이터를 보호메시지 무결성은 디지털 서명으로 유지. 공개키/비밀키 시스템에서도 사용- 인증 시스템 사용자의 신원을 검증 서버 - 부인방지메시..