728x90

반응형

1. OSI 참조모델

OSI모델의 역사

1970년대말에 개발.

OSI 프로토콜은 실제로 받아들여 지지는 않았지만, OSI 모델은 쉽게 받아들여 졌다(이론적,교육적 측면)

OSI 기능

- 프로토콜, 서비스, 장치개발을 위한 표준을 제공

- 실제 네트워킹 기능의 동작을 표현

캡슐화/역캡슐화

하위계층으로 전송되기 전에 헤더나 푸터가 추가되는 것.

※ OSI 모델에서 데이터 이름

| 응용 | 데이타스트림 |

| 표현 | |

| 세션 | |

| 전송 | 세그먼트 |

| 네트워크 | 패킷 |

| 데이터링크 | 프레임 |

| 물리 | 비트 |

OSI 계층

1. 물리 계층

- 프레임을 수신해 물리적 연결로 전송하기 위해 프레임을 비트로 변환.

- 비트를 수신해 프레임으로 변환하여 데이타링크 계층으로 전송.

- NIC, 허브, 리피터, 집중기, 증폭기

2. 데이터링크 계층

- 프로토콜: SLIP, PPP, ARP(IP to MAC), RARP(MAC to IP), L2F, L2TP, PPTP, ISDN

- 프레임에 대한 HW의 출발지/목적지 주소를 추가(MAC)

- 스위치, 브릿지

3. 네트워크 계층

- 데이터에 라우팅 정보와 주소 정보 추가

- 패킷은 출발지/목적지 주소 포함

- 프로토콜: ICMP, RIP, OSPF, BGP, IGMP, IP, IPSEC, IPX, NAT, SKIP

- 라우팅과 정보전달을 하지만 보증을 하지는 않음

- 에러탐지, 트레픽제어

- 라우터, 브리지라우터

4. 전송 계층

- 연결 무결성 관리, 세션 통제, 세션 계층에서 PDU를 세그먼트로 변환

- 세션규칙은 핸드셰이킹 과정으로 수립

- 프로토콜: TCP, UDP, SPX, SSL, TLS

5. 세션 계층

- 컴퓨터간 통신 세션 수립, 유지, 종료에 대한 책임을 진다.

- 프로토콜: NFS, SQL, RPC

- 모드: 단방향, 전이중, 반이중

6. 표현 계층

- 응용계층으로 부터 수신된 데이타를 시스템이 이해할 수 있는 형태로 변환

- 암호화와 압축에 대한 책임

- 대부분의 파일이나 자료의 포맷(ASCII, JPEG, MPEG)

7. 응용 계층

- 사용자 애플리케이션, 네트워크 서비스, 운영체제와 프로토콜 스택과의 인터페이스

- 프로토콜: HTTP, FTP, SMTP 등

TCP/IP 모델

4개 계층(응용, 전송, 인터넷, 연결)

| OSI | TCP/IP |

| 응용, 표현, 세션 | 응용 |

| 전송 | 전송 |

| 네트워크 | 인터넷 |

| 데이터링크, 물리 | 연결 |

TCP/IP 프로토콜 스위트(Suite) 개요

TCP/IP는 여러 프로토콜을 구성하는 프로토콜 스택이다.

- 전송 계층 프로토콜

TCP: 연결지향 프로토콜

- 3way 핸드셰이크

Client -> ①SYN -> Server <- ②SYN/ACK <- -> ③ACK -> - 통신완료시 FIN 패킷 또는 RST 패킷

UDP: 비연결성 프로토콜

- 연결이 필요없는 '가장 효과적인' 통신 프로토콜

- 비신뢰성 프로토콜

- 네트워크 계층 프로토콜과 IP네트워킹 기초

IP는 패킷에 대한 경로 지정. 비연결성이고 신뢰되지 않는 데이타그램 서비스. 신뢰성과 통제성을 위해 TCP를 함께 사용.

※ IP 클래스

| 클래스 | 첫 이진 비트 범위 | 첫 옥텟의 십진수 범위 |

| A | 00000001-01111110 | 1-126 |

| B | 10000000-10111111 | 128-191 |

| C | 11000000-11011111 | 192-223 |

| D | 11100000-11101111 | 224-239 |

| E | 11110000-11111111 | 240-255 |

※ IP 클래스의 기본 서브넷 마스크

| 클래스 | 기본 서브넷 마스크 | CIDR |

| A | 255.0.0.0 | /8 |

| B | 255.255.0.0 | /16 |

| C | 255.255.255.0 | /24 |

ICMP

- 네트워크/회선 상태체크에 사용(ping, traceroute 등)

- 대역폭 기반 DoS에 악용: Ping of Death, Smurf, Ping Flood

IGMP

- 인터넷 그룹 관리 프로토콜

- 동적 멀티캐스트 그룹 회원 등록에 사용

ARP(IP to MAC)와 RARP(MAC to IP)

- 로컬 ARP 캐시 점검 ( 이 단계에서 ARP Cache Poisoning에 악용)

- 브로드캐스트로 ARP요청

- 공통 응용계층 프로토콜

Telnet(TCP 23), FTP(TCP 20,21), TFTP(UDP 69), SMTP(TCP 25), POP3(TCP 110), IMAP(TCP 143), DHCP(UDP 67,68), HTTP(TCP 80), SSL(TCP 443), LDP(TCP 515), X윈도우(TCP 6000-6063), BootP(DHCP전신, UDP 67,68), NFS(TCP 2049), SNMP(UDP 161,162)

- 다중 계층 프로토콜의 의미

- 캡슐화의 매커니즘

- 예: [Ethernet[IP[TCP[HTTP]]]] 에서 ssl/tls 추가시 [Ethernet[IP[TCP[SSL[HTTP]]]]]. 여기서 IPSec 추가시 [Ethernet[IPSec[IP[TCP[SSL[HTTP]]]]]]

- 장점

- 높은 계층에서는 넓은 범위로 사용가능

- 암호화가 다양한 계층에서 사용가능

- 복잡한 네트워크에서 유연함과 회복력 지원

- 단점

- 은닉채널이 허용됨

- 필터우회가 가능함

- 논리적으로 겹쳐진 네트워크 경계를 넘을 수 있음

- TCP/IP 취약점

- 버퍼오버플로우, SYN플러드, 다양한 DoS, 프레그먼트 공격, 큰 패킷 공격, 스푸핑 공격, 중간자 공격, 하이재킹, 개발오류 공격

- 감시/도청을 통한 수동공격의 주체

- 패킷스니핑

- 도메인 네임 변환

- 3개층

도메인네임 임시적, 인간친화적 IP주소 임시적, MAC의 논리주소 MAC주소 영구적, 하드웨어 주소 - DNS: IP주소 to/from 도메인네임

- ARP: IP주소 to MAC주소

2. 보안 네트워크 요소

네트워크 접근통제(NAC)

- 규칙에 따라 환경에 대한 접근을 통제하는 개념

- 제로데이 공격 예방/감소

- 네트워크를 통한 보안 정책의 강제

- 접근통제를 수행하기 위한 사용자 식별

- 구현방식

- 사전 방식: 통신 허가 전에 모든 보안 요구사항 반영

- 사후 방식: 미리 정의된 인증 매트릭스를 기반으로 접근을 허용/거부

방화벽

- 네트워크 트래픽을 관리/통제하는 기본 도구

- Filter와 ACL로 트래픽을 걸러 냄

- 트래픽 활동을 포함하여 다음 내용들을 기록 함:

- 방화벽 재기동

- 시작되지 못하는 프락시 또는 이에 의존적인 것

- 프락시 또는 다른 중요한 서비스 관련 캐싱/재기동

- 방화벽 설정 변경

- 방화벽이 동작하는 동안 설정이나 시스템 오류

-방화벽 유형

- 정적 패킷 필터링 방화벽: 메시지 헤더로 부터 트래픽을 필터. 초기방식. 네트워크 계층. 1세대

- 응용 레벨 게이트웨이 방화벽: 프락시 방화벽. 응용 계층. 2세대

- 서킷 레벨 게이트웨이 방화벽: 서킷프락시. 세션계층. 트래픽이 아닌 회선기반 관리. 2세대

- 상태 검증 방화벽: 트래픽의 상태나 내용을 평가. 네트워크/전송계층. 3세대

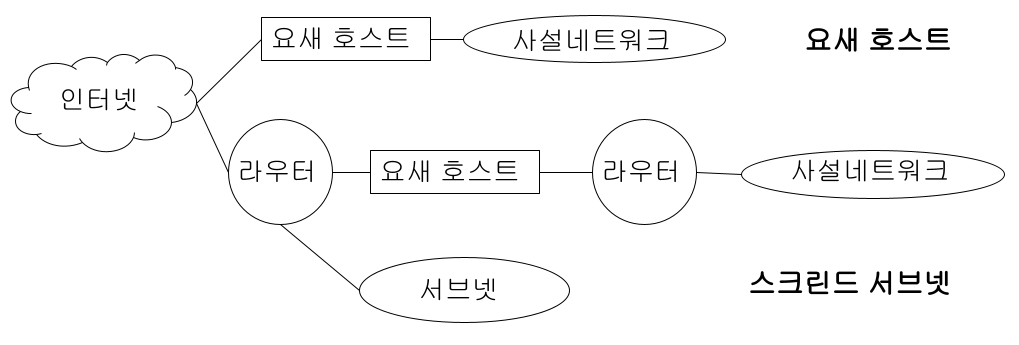

다중 홈드 방화벽

- 요새 호스트

- 모든 트래픽은 요새 호스트로 전달

- 사설 네트워크 내의 모든 시스템에 프락시가 활성화

- 스크린드 서브넷

- 모든 트래픽은 요새 호스트로 전달

- 요새 호스트에 의해 프락시된 트래픽만 사설 네트워크 안쪽의 2번째 라우터로 전달

방화벽 구현 구조

- 단일층 구현: 최소한의 보호만 제공.

인터넷 라우터 방화벽 사설네트워크 - 두개층 구현: DMZ 존재. 복잡한 라우팅. 중간수준의 필터링. 아래는 2가지 유형의 구조.

인터넷 라우터 방화벽 사설네트워크 DMZ 인터넷 라우터 방화벽 DMZ 방화벽 사설네트워크 - 세개층 구현: 다중서브넷(DMZ,트렌젝션 서브넷). 가장 안전함. 설계,구현,관리가 복잡함.

인터넷 라우터 방화벽 DMZ 방화벽 트렌젝션

서브넷방화벽 사설

네트워크인터넷 라우터 방화벽 트렌젝션 서브넷 방화벽 사설네트워크 DMZ

종단 보안

- 개인적인 장치의 로컬 보안 유지

- 자신의 보안에 책임이 있음

기타 네트워크 장치

- 리피터, 집선장치(Concentrator), 증폭기(Amplifier)

- 같은 프로토콜을 사용. 통신신호를 강하게 함. OSI 1계층. - 허브

- 스타 토폴로지. 입력트래픽을 모든 출력포트로 재생. OSI 1계층.

- 스니핑 위험이 있어서 잘 사용하지 않음. - 모뎀

- 아날로그 공용 전화 네트워크(PSTN)의 컴퓨터 통신 지원을 위한 아날로그-디지털 변복조 통신장치 - 브리지

- 트래픽을 하나의 네트워크에서 다른 네트워크로 전달

- 저장 전달 장치. OSI 2계층 - 스위치

- 목적지가 알려진 포트로만 트래픽을 복제. 데이터 처리량 개선.

- VLAN을 통해 브로드캐스트 도메인 분리. OSI 2/3계층. - 라우터

- 네트워크의 트래픽 흐름을 제어. OSI 3계층. - 브라우터

- 브리지와 라우터 혼합장치. 라우팅을 시도하고 실패할 경우 브리지로 동작 - 게이트웨이

- 전송방법이나 프로토콜을 호환되는 형태로 변환해서 다른 네트워크로 전송하는 책임. 일반적으로 OSI 7계층 - 프락시

- 프로토콜을 번역하지 않는 게이트웨이. 중재자, 필터, 캐싱, NAT/PAT 제공.

3. 케이블링, 무선, 토폴로지, 통신기술

네트워크 케이블링

- 동축케이블(coax): 구리선 중앙코어와 차단막으로 구성

- 기저대역과 광대역 케이블

- 기저대역: 한 번에 하나의 신호를 전송

- 광대역: 동시에 다수의 신호를 전송

- 꼬임이중(Twisted-Pair)

- STP: 차폐

- UTP: 비차폐

- 도체: 구리 등과 같은 금속재질을 사용

무선통신과 보안

단대단(End to End) 솔루션이어야 함.

-일반적인 무선의 개념

- 스프레드 스펙트럼

- FHSS

- DSSS

- OFDM

-휴대폰

- WAP(무선통신기술) - WTLS: 무선전송계층 보안

-블루투스(IEEE 802.15)

블루재킹, 블루스나핑, 불루버징 등의 취약점이 있음.

-무선전화

신호가 거의 암호화되지 않음.

-무선 네트워킹(IEEE 802.11)

- 애드혹: peer to peer, AP 없이 클라이언트에 직접 연결

- 인프라스트럭쳐 유형

- 스탠드얼론: AP 1개로 구성

- 유선확장: 유선접속을 위한 무선 AP

- 기업확장: 여러 AP들이 동일한 SSID를 가지는 구성. 넓은 지역 서비스 가능.

- WAP(다수의 무선AP) 인증 방법: OSA(인증 x) 와 SKA(공유키 인증)

- 암호화기술(위에서 아래로 발전)

- WEP(Wired Equivalent Privacy) : RC4를 사용

- WPA(WiFi Protected Access): TKIP 사용

- WPA2: CCMP(AES 암호화) 사용

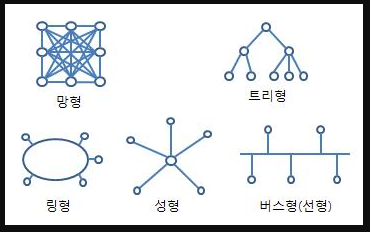

네트워크 토폴로지

- 링형 토폴로지

- 버스형 토폴로지

- 성형 토폴로지

- 메시 토폴로지

랜 기술

- 이더넷 - IEEE 802.3 : 공유 미디어 랜 기술(브래드캐스트 기술)

- 토큰링 : 통제를 위해서 토큰 패싱 메커니즘을 채용

- FDDI - 광섬유 분산 데이터 인터페이스 : 두개의 링(서로 반대방향으로 트래픽이 흘러감)을 사용하는 고속 토큰 패싱 기술

-랜 매체 접근

- CSMA : 충돌 확인 없이 응답 없을 시 재전송.

- CSMA/CA(802.11) : 충돌 회피를 위해 주어진 시간에는 오직 하나의 호스트에만 전송 권한을 준다.

- CSMA/CD(이더넷) : 충돌 발생시 각 호스트는 랜덤한 시간 주기동안 기다린 후 다시 시도한다.

- 토큰패싱(FDDI) : 토큰을 소유하면 데이터 전송이 가능

- 폴링(CSMA/CA와 반대 개념) : 하나의 마스터 시스템이 존재하고, 다른 시스템(슬레이브)들이 데이터 전송이 필요한지 질의한다. 필요한 슬레이브 시스템에게 전송 권한을 부여한다. (우선순위 설정가능)

728x90

반응형

'IT이론 정리노트 > IT보안(CISSP)' 카테고리의 다른 글

| CISSP IT보안이론 요약: 위험과 인적관리 (0) | 2022.02.04 |

|---|---|

| CISSP IT보안이론 요약: 보안 거버넌스 개념 원칙과 정책 (0) | 2022.02.04 |

| CISSP IT보안이론 요약: 보안통신과 네트워크 공격 (0) | 2022.02.04 |

| CISSP IT보안이론 요약: 접근통제 공격과 감시 (0) | 2022.02.01 |

| CISSP IT보안이론 요약: 접근통제 (0) | 2022.02.01 |