728x90

반응형

1. 사고대응 관리

사고의 정의

- 조직자산의 신용도, 가용성에 부정적 영향을 미치는 상황

- ITILv3 정의: 사고는 'IT서비스에 대한 계획되지 않은 방해 또는 IT서비스의 질이 떨어지는 현상'

- 컴퓨터 보안사고는 보편적으로 공격에 의한 결과나 사용자의 악의적이고 고의적인 행위에 의한 결과로 통용

사고 대응 절차

탐지 → 대응 → 보고 → 복구 → 교정과 재검토

- 탐지

- 침입탐지 예방시스템이 탐지하여 시스템 관리자에게 경고 발송

- 안티바이러스 SW에서 악성코드 발견시 팝업 표시

- 자동·주기적으로 탐색기록을 스캔, 상황 발생시 경고,알림.

- 사용자가 네트워크 리소스를 사용하다 문제 발생시 보고

- 사고 최초 대응자: IT전문가

- 대응

- 최초대응은 사고를 봉쇄하는 것. 신속할 수록 피해가 제한됨.

- 봉쇄 이후에는 대응과 조사. 조사과정 중의 모든 증거 데이터를 보호하는 것이 중요.

- 공격자에게 반격을 가하는 것은 방책이 아님. 비생산적이고 불법행위. 실공격자가 아닌 무고한 피해자가 발생함.

- 보고

- 몇몇 조직은 정부나 공기관에 신속히 사고보고를 해야 할 의무가 있다.

- 예를 들면 개인신상정보가 침해 될 경우 조직은 반드시 보고를 해야 한다.

- 복구

- 모든 증거자료가 수집 됐으면 시스템 복구·정상화를 진행

- 재부팅,백업으로 부터의 복구

- 교정과 재검토

- 사고를 연구해 어떤 교훈이 있는지, 그에 따른 부수적인 대응은 무엇인지를 파악

2. 공격에 대한 예방책 강구

기초 예방책

- 시스템과 애플리케이션은 가장 최신화

- 필요없는 서비스와 프로토콜을 제거·비활성화

- 최신 안티바이러스 SW를 사용

- 방화벽을 사용

- 침입탐지 및 예방 시스템을 사용

악성코드

- 바이러스 배포 방식

- 초기: 플로피 디스켓을 통한 배포 → 이메일 첨부, 숨겨진 명령어 → 오늘날: Drive-by Download

- 설치 때 마다 지불(PPI) 방식: 가짜 안티바이러스, 랜섬웨어, 인터넷이나 USB를 통해 배포

- 보호방법

- 백신SW를 최신으로 업데이트

- 콘텐츠 필터가 가능한 방화벽

- 이메일 서버에서 운용되는 특수 백신 SW

- 백신 SW는 1개 시스템에 1개를 설치 : 충돌방지, 리소스 보호

- 사용자 권한 최소화: 악성프로그램이 설치되지 않거나 권한이 적어진다.

- 사용자 교육

제로데이 익스플로잇

- 알려지지 않은 취약점을 이용해 시스템을 공격하는 행위

- 취약점에 대한 패치가 완성되기 전에 시행되는 공격

- 발생 가능한 상황

- 공격자가 먼저 취약점을 발견

- 제조사가 취약점을 인지: 패치가 나오기 전에 공격자가 악용

- 제조사가 패치 공개: 패치가 공개되는 시점과 적용되는 시점 사이에 공격이 발생

- 대책

- 필요없는 서비스·프로토콜 제한

- 방화벽을 통한 악성 트래픽 차단

- IDS를 통한 감시

- 허니팟,패디드셀을 사용

서비스 거부 공격(DoS)

- 시스템의 트래픽이나 자원, 일정대상을 이용하지 못하게 막는 공격.

SYN 플러드 공격

- TCP/IP의 3 way-hand shake를 방해하는 공격

- 공격자가 다중 SYN패킷을 보내 ACK응답 연결을 못하게 함.

- 수 천개의 SYN가 발생할 경우 자원소모로 인해 성능저하 발생

- SYN쿠키는 ACK응답이 있을 때까지 매우 적은 자원을 소모한다.

스머프와 프레이글 공격

- 스머프 공격

- ICMP에코 패킷을 이용한 플러드 공격. 피해자의 IP를 소스IP로 브로드캐스트 Ping요청.

- RFC 2644에 의해 브로드캐스트 트래픽을 직접 보낼 수 없고, 많은 장비에서 ICMP 비활성화로 예방이 가능.

- 프레이글 공격

- 스머프 공격과 유사하나 UDP 7, 19포트로 UDP패킷을 사용.

- 피해자의 IP조소를 사용해 UDP패킷을 브로드 캐스트 한다.

Ping of Death

- 오버사이즈 Ping 패킷을 사용.

- 64KB보다 큰 ping 패킷을 받으면 시스템에러가 발생하는 점을 악용.

- 최근 시스템들은 대부분 에러가 생기지 않음.

티어드롭(Teardrop)

- 패킷이 전송 될 때, 패킷을 다시 넣을 수 없는 수준으로 토막을 내는 공격.

- 최근 시스템에서는 예방이 되고, IPS에서 기형적 패킷을 체크 할 수 있다.

랜드공격

- 공격자가 소스주소와 타겟주소를 모두 피해자의 IP주소로 스푸프(spoof)하여 SYN패킷을 보냄.

- 시스템은 자기 자신에게 끊임 없이 응답하게 됨

봇넷

- 감염된 PC(좀비)로 이루어져 있다.

- 봇헤더는 명령을 내리고, 감염된 PC들은 공격, 스팸, 피싱메일 등을 보낸다.

- 추가 악성프로그램 설치도된다.

- OS, SW, 안티바이러스의 업데이트를 유지하면 예방에 도움이 된다.

핑 플러드

- 피해자에게 대량의 Ping을 요청하여 자원을 소모시킴

- DDoS처럼 봇넷의 좀비들에 의해서 실행될 때 효과적이다.

- ICMP트래픽 블로킹으로 대응이 가능하다.

- IDS로 탐지 가능하다.

다양한 공격

중간자 공격

- 공격자가 통신 중인 두 단말기 사이에 위치 할 때 발생

- 유형

- 두 단말기 사이의 트래픽을 복사 또는 스니핑

- 공격자가 목적지인것 처럼 위장하고 트래픽을 전달(프락시 메커니즘)

- 두 시스템은 서로 직접 연결 되었다고 인식한다.

- 공격자가 민감한 정보를 수집 할 수 있고, 교환하는 콘텐츠도 변경 할 수 있다.

- 일부는 패치를 통해서 차단 가능.

- IDS에서도 완벽한 탐지는 어렵지만 의심스러운 활동이 탐지 될 수 있다.

사보타주

- 직원이 조직에 위해를 가하는 행위

- 예방:

- 신속한 해고

- 계정은 해고 직후 비활성화

- 집중감사

- 비정상적인 행동 모니터링

- 직원과 관리자와의 연락유지

- 공헌에 대한 적절한 보상과 인정

스파이 행위

- 경쟁자나 다른 조직에 데이터를 팔거나 폭로하기 위해 기밀, 특허, 민감정보를 수집하는 악의적 행위

- 대응

- 내부 데이터에 대한 접속에 엄격히 제한

- 직원 채용시 후보를 완전히 검토하고 직원의 행동을 추적

워 다이얼링

- 인바운드 연결 시도를 수락하는 시스템을 찾기 위해 모뎀을 사용하는 것.

- VoIP를 사용하는 형태도 있다.

- 대응:

- 강한 수준의 원격 접속 보안

- 인증받지 않은 모뎀 존재 확인

- 회수보안 사용

- 사용되는 프로토콜 제한

- 콜 로깅 사용.

침입탐지와 예방

침입탐지시스템(IDS)

- 로그와 침입시도와 시스템 실패를 탐지하기 위한 실시간 이벤트 조사 자동화 시스템

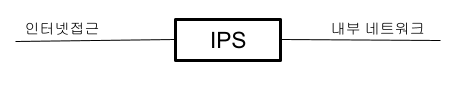

침입방지시스템(IPS)

- IDS의 기능을 포함하고, 감염을 멈추거나 예방하는 기능도 추가 할 수 있다.

지식과 행위 기반 탐지

- 지식기반 탐지

- 벤더들에 의해 구축된 공격DB를 사용

- 실시간 트래픽이 DB와 대조 되고, IDS가 매칭을 발견하면 경고를 한다.

- 알려진 공격방법에만 작용함.

- 정기적인 DB업데이트가 필요함.

- 행위기반 탐지

- 일반적인 행위와 시스템에서 발생하는 이벤트에 대한 기준을 만들어서 이상 이벤트를 탐지한다.

- 지식기반(시그니처 기반)으로 탐지되지 않는 공격을 탐지 할 수 있다.

- 거짓경보(False Positive)가 발생하기도 한다.

IDS 응답

- IDS는 이벤트를 탐지하면 알람을 가동한다.

- 수동응답: 이메일, 문자메시지, 팝업메시지, 보고서, 관제센터의 중앙 모니터링 스크린 등

- 능동응답: 트래픽 차단을 위한 ACL수정, 통신 비활성화 등 사전에 프로그램 되어 있고, 관리자들이 필요에 맞게 조절이 가능하다.

호스트/네트워크 기반 IDS

- 호스트 기반 IDS(HIDS)

- 단일 컴퓨터에서의 활동을 모니터링

- NIDS에서는 찾을 수 없는 호스트시스템에서의 이상징후를 발견 할 수 있다.

- 안티바이러스 기능을 포함 할 수 있다.

- 각 호스트에 설치를 하여야 해서 관리 비용이 많이 들고, 시스템 자원을 많이 소모한다.

- 네트워크 기반 IDS(NIDS)

- 네트워크 트래픽을 모니터링하고 검토

- 암호화된 트래픽은 키 없이는 불가.

- RARP 또는 Reverse DNS의 공격근원지 발견 가능

- 공격개시나 진행 중인 공격을 탐지 할 수 있지만 각 호스트에 공격으로 인한 영향은 알 수 없다.

침입방지시스템(IPS)

- 공격의 탐지와 방어를 시도하는 능동 IDS의 유형. IDPS라고도 한다.

- 모든 트래픽은 IPS를 통과해야 하고, IPS는 분석 후에 트래픽을 보낼지 차단할지 선택한다.

- IPS와 달리 능동 IDS는 공격이 도달해야 탐지 후 차단을 할 수 있다.

IDS 와 함께 사용되는 도구

- 허니팟

- 침입자들의 덫으로 보이지 않게 구성된 컴퓨터

- 공격을 부추기게 취약점이 많게 구성된다.

- 국가마다 유인·함정수사에 대한 법률이 달라서 이해가 중요하다.

- 허위결점

- 공격자 유인을 위한 고의로 설치한 취약점이나 허점

- 허니팟에서 사용하기도 함.

- 패디드 셀

- 허니팟과 유사하지만 침입격리를 수행한다.

- 침입자들의 관심을 유지하기 위해 가짜 데이타를 제공하는 가상의 환경이다.

- IDS가 침입을 탐지하면 침입자를 패디드 셀로 이송하고, 관리자는 침입자의 공격과 행위를 모니터링 한다.

- 다크넷

- 사용되지 않는 네트워크에 IP주소를 할당 한 것.

- 사용되지 않는 IP이기 때문에 다크넷에서 탐지되고 수집되는 트래픽은 공격자의 네트워크 프로빙 또는 멀웨어 전파 시도등의 행위이다.

침투테스트

- 조직의 보안관리의 유효성을 평가하는 좋은 방법

- 목표

- 시스템이 공격에 얼마나 견디는 지 측정

- 공격의 실시간 탐지와 대응에 대한 능력 확인

- 위험감소를 이행 할 수 있는 추가적인 관리 확인

침투테스트의 위험

- 이론적으로는 실제 손상이 야기되기 전에 중단된다. 하지만 서버가 셧다운 되거나 리부팅 되는 상황이 발생 할 수 있다.

- 테스트 시스템에서 수행 될 경우, 실제 환경과 다르면 유효한 분석을 제공 할 수 없다.

침투테스트 권한 획득

- 침투테스트는 상위 관리자의 승인 후에만 수행 될 수 있다.

- 비인가된 테스트는 불법적인 공격으로 여겨진다.

침투테스트 기술

- 침투테스트는 외부 컨설턴트를 고용하는 것이 일반적이다.

- 유형

- 사전지식이 전혀 없는 팀에 의한 블랙박스 시험: 대상에 대해 공개된 정보만 가지고 진행. 실제 외부공격과 유사

- 사전지식을 모두 아는 팀에 의한 화이트박스 시험: 모든 관련 장비의 정확한 설정을 알고, 애플리케이션은 소스코드에 접근 할 수 있다. 적은 시간이 소요되므로 효과적이고 비용 효율이 높다.

- 부분적 지식이 있는 팀에 의한 그레이박스 시험: 대상에 대한 부분적인 지식은 있지만, 모든 접근이 주어지지 않은 팀에 의해 수행된다. 네트워크 설계·설정과 같은 정보가 주어지게 되고, 특정 대상에 대한 공격과 취약점에 중점적으로 테스트 할 수 있다.

보호 보고서

- 침투테스터들은 결과를 문서화 한 보고서를 제공하고, 보고서는 민감정보로 보호된다.

- 관리팀은 위험완화, 위험감수, 권고사항 실현에 대한 선택권이 있다.

윤리적 해킹

- 침투테스트와 같은 의미.

- 개인적 이득을 위해 행동하는 것이 아니고, 조직이 취약점을 이해하고 공격을 예방하는 것을 돕는 행위.

- 항상 합법적 범위에 있어야 한다.

경고배너

- 침입을 시도하는 사람에게 경고 정보를 보여 주는 것.

- '침입금지' 단어가 기본으로 사용되고, 배너에 금지된 행위에 대해 명확한 경고가 있을 때 기소 될 수 있다.

3. 시스템 회복과 결함허용에 대한 이해

시스템 회복과 결험허용의 목적: 단일 실패지점을 제거

하드디스크 보호

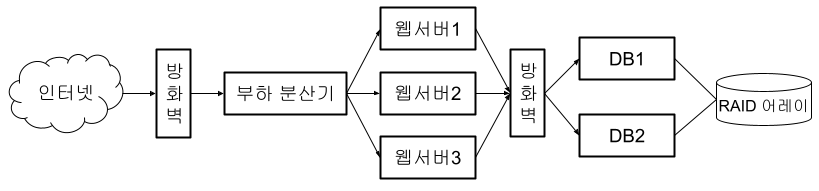

- 여러개의 디스크로 RAID를 구성하여 하나가 고장 난 후에도 지속적인 운영이 가능하게 한다.

- RAID 0

- 스트라이핑

- 2개 이상의 디스크에 분산저장하여 성능을 향상.

- 결함허용을 제공하지 않음.

- RAID 1

- 미러링

- 2개의 디스크가 동일한 데이터를 저장

- 한 디스크에 오류가 발생해도 지속적으로 정상운용 가능

- RAID 5

- 스트라이핑과 패리티

- 패리티 정보를 동등하게 분산 저장한 3개 이상의 디스크로 구성

- 하나의 디스크 오류가 발생해도 지속적인 운용이 가능하지만, 분산된 패리티를 읽어야 해서 성능이 떨어진다.

- RAID 10

- RAID 1+0: 미러링 후 스트라이핑

- 4개 이상의 디스크를 사용

- 소프트웨어 기반 RAID

- OS가 디스크들을 관리.

- 시스템 성능이 저하 될 수 있다.

- 비용이 적게 든다.

- 하드웨어 기반 RAID

- 효율성, 신뢰성(가용성)이 우수하다.

- 비용이 많이 든다.

서버보호

- 장애처리 클러스터로 처리가능

- 하나의 서버에 오류가 발생 할 경우 클러스터 내의 다른 서버가 자동실행 되어 처리하게 됨.

전력보호

- UPS(무정전 전원장치), 발전기 등이 결함허용에 포함

신뢰 할 수 있는 복구

- 시스템 장애나 충돌 이후 시스템이 안전하게 이전상태로 복귀되는 것을 보증

- Fail-Secure: 오류가 발생 할 경우 시스템으로의 모든 접근을 제한

- Fail-Open: 오류가 발생 할 경우 모든 접근을 허용.

- 예: 네트워크 가용성이 중요한 경우에는 방화벽은 fail-open으로 설정. 네트워크 안전이 중요한 경우에는 방화벽을 fail-secure로 설정.

복구프로세스 요소

- 고장 복구 준비

- 시스템회복, 결함허용기능, 신뢰 할 만한 백업 솔루션

- 시스템 복구 프로세스

- 시스템이 싱글사용자 모드로 부팅되고, 장애 발생 당시의 활성 서비스와 영향을 받은 데이터에 대한 복구 기능을 제공

Common Criteria의 신뢰 할 수 있는 복구

- 수동복구

- 장애 발생시 Secure state 모드로 장애를 처리하지 않음.

- 관리자가 수동으로 복구해야 함.

- 자동복구

- 시스템이 자동으로 복구하는 신뢰 할 수 있는 복원 작업을 실행.

- 예: RAID

- 과도한 손실이 없는 자동복구

- 자동복구와 비슷하나 특정객체가 자신의 손실을 방지하기 위해 보호되는 것을 보장하는 매커니즘 포함

- 과도한 손실을 방지하는 자동복구

- 데이터나 다른 객체에 대한 복구 단계를 포함.

- 손상된 파일복구, 트랜젝션 로그 데이터 재실행, 보안 컴포넌트,키 스트림 무결성 확인 등 부가적 보호 매커니즘 포함

- 기능복구

- 자동으로 특별한 기능에 대한 복구가 가능

* 보충내용

Breach and Attack 공격 시뮬레이션

- Red 팀(공격), Blue 팀(방어) 기술들이 자동화 되어 위협들을 시뮬레이션 하게 된다.

728x90

반응형

'IT이론 정리노트 > IT보안(CISSP)' 카테고리의 다른 글

| CISSP IT보안이론 요약: 재해 복구 계획 (DRP) (0) | 2022.02.16 |

|---|---|

| CISSP IT보안이론 요약: 업무 연속성 계획 (0) | 2022.02.16 |

| CISSP IT보안이론 요약: 보안 운영 (0) | 2022.02.12 |

| CISSP IT보안이론 요약: 보안 구조 취약점, 위협, 대응 방안 (0) | 2022.02.10 |

| CISSP IT보안이론 요약: 보안 모델의 원칙,설계,기능 (0) | 2022.02.09 |